В августе 2022 г. специалисты компании «MalwareBytes» сообщили о вредоносной кампании в отношении российской компании ПАО «Объединенная авиастроительная корпорация», проводимой, предположительно, одной из китайских APT-группировок с использованием ранее неизвестного RAT-трояна «WoodyRAT». Однако результаты моего исследования явно указывают на то, что опубликованная информация - лишь вершина айсберга, вероятно, остававшегося незамеченным со стороны IT-ледоколов в течение нескольких лет…

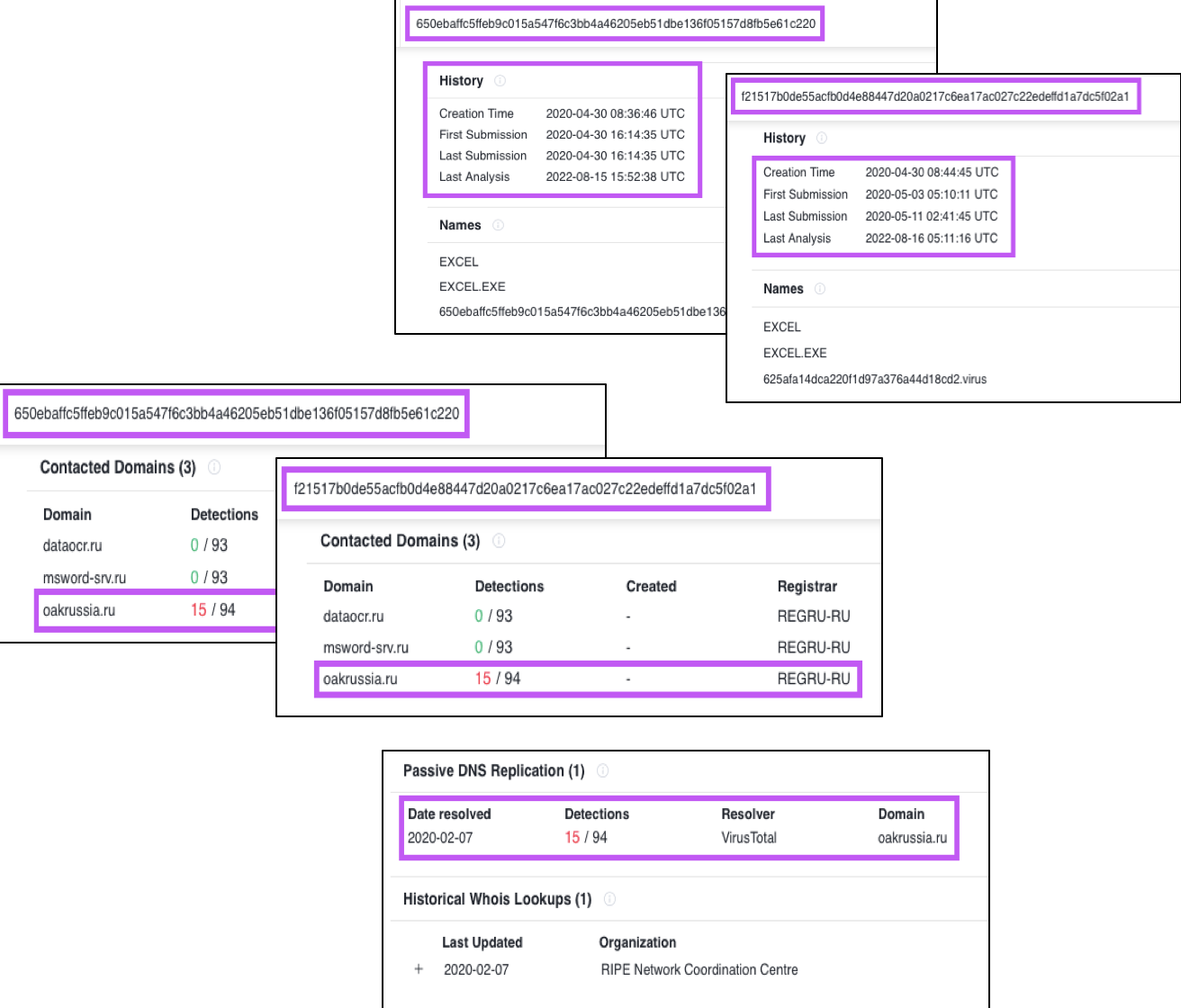

Действительно, 2 из попавших в мой карантин сэмплов «WoodyRAT» при запуске в песочнице пытаются установить соединение с центром удаленного управления, использующим домен oakrussia[.]ru, семантически схожий с официальным Интернет-сайтом ПАО «Объединенная авиастроительная корпорация». Вероятно, именно эти сэмплы, последний раз загруженные на «VirusTotal» в июле 2022 г., и послужили почвой для публикации разоблачений спустя 2 недели. Однако при более детальном изучении этого кейса меня насторожило, что, по данным Passive DNS Replication, домен oakrussia[.]ru впервые резолвился еще зимой 2020 г., а использующие его сэмплы были скомпилированы в конце апреля и начале мая 2020 г. и в этот же период впервые были загружены в песочницу «VirusTotal». Согласитесь, сильно опережает публикации о «новом» трояне.

|

На момент обнаружения «WoodyRAT» 05 августа 2022 г. радары «Malware Hunters» отфиксировали дату последней загрузки сэмплов на «VirusTotal» как 18 июля 2022 г. Пока проводил исследование и готовил отчет, кто-то из соседей по цеху актуализировал значение поля «Last Analysis», отправив несколько сэмплов в песочницу. Решил не фотошопить, отдав предпочтение объективности и честности |

Более того, препарирование в песочницах 15 угодивших в мой карантин сэмплов «WoodyRAT» и ретроспективный рекурсивный анализ DNS-записей управляющей вредоносной инфраструктуры вывели меня на группу из 31 сервера и 20 доменов. Даты компиляции сэмплов, регистрации и делегирования доменов, покупки SSL-сертификатов позволяют смело утверждать об их активном использовании в 2020 - 2022 гг. для таргетированных атак с использованием «WoodyRAT».

|

Отсутствуют совпадения сэмплов «WoodyRAT» разных годов компиляции по ImpHash и SSDeep, APT-группировка ежегодно модернизирует троян. Чего не скажешь об инфраструктуре: в 2021 г. использовались 3 домена из атак 2020 г., в 2022 г. - 1 сервер из атак 2020 г. и 2 домена из атак 2021 г. (уже публично известные oakrussia[.]ru и fns77[.]ru) |

Семантическое сходство обнаруженных вредоносных доменов с оригиналами позволило явно идентифицировать цели трояна, среди которых как минимум 5 учрежденийроссийского оборонно-промышленного комплекса все той же сферы военной авиации, ранее не упоминавшиеся в публичных отчетах.

Все это наводит на мысль, что «новизна» сэмплов «WoodyRAT» несколько преувеличена. Очевидно, что троян состоит в арсенале некой APT-группировки, без сомнений, проправительственной, которая уже как минимум 3 года присутствует в российском киберпространстве и охотится за секретами военной авиации.

Версия профессионального кибершпионажа также подтверждается явными признаками тщательного изучения группировкой IT-подрядчиков российской оборонки, названия которых используются в ряде билдов, а подсети - для аренды управляющих серверов с припаркованными к ним доменами, выдающими себя за сервисы сбора и анализа телеметрии компании «Microsoft». Все это существенно повышает доверие сотрудников к сэмплам и трафику. Нельзя не отметить и то, что APT-группировка держит руку на пульсе событий в российской социальной сфере, используя в названии сэмплов тематику COVID и соответствующих антиковидных распоряжений российского Правительства и Федеральной налоговой службы. Ну а особенно дерзко выглядит использование в названии сэмплов брендов российских разработчиков средств антивирусной защиты.

Однако подобный дуэт инфраструктурной изобретательности и банальности способа доставки скомпилированных сэмплов в чистом виде во вложениях к электронным письмам более характерен для 2021 г. активности киберразведчиков. В 2022 г. группировка существенно поработала над техникой таргетированных атак, реализовав многоэтапную доставку сэмплов «WoodyRAT» в целевую систему с использованием нескольких качественных лоадеров, сохранив при этом основной вектор проникновения - электронную почту.

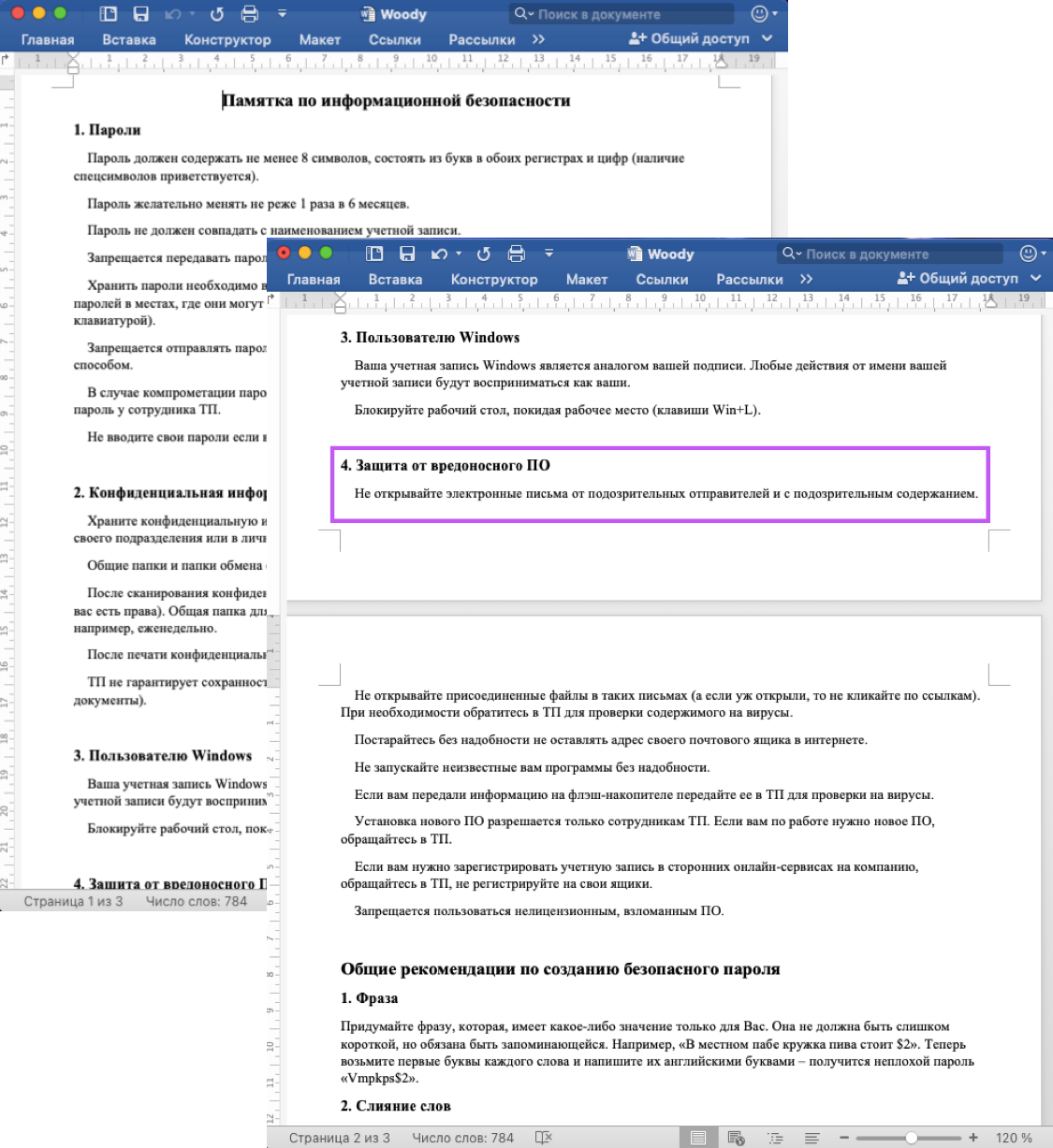

На начальной стадии атак 2022 г. нападающие используют широкодоступное и популярное, но в то же время дешевое и сердитое средство, одновременно повышающее вероятность инфицирования целевой системы и латентность кибероперации, - эксплойт для нашумевшей уязвимости в продукции «Microsoft Office» CVE-2022-30190, более известной как «Follina». Для его доставки используется дьявольски издевательский документ «Microsoft Word» с памяткой для сотрудников о мерах информационной безопасности на рабочем месте, один из пунктов которого прямо указывает на недопустимость открытия входящей корреспонденции без оглядки.

Инкапсулированный в документ эксплойт загружает с центра управления и запускает в целевой системе HTM-лоадер с Base64-закодированным URL хранения сэмпла «WoodyRAT», семантически схожим с доменом одного из IT-подрядчиков российских государственных учреждений. На последнем этапе после загрузки троян запускается в атакуемой системе, предварительно закрепившись в ней путем перезаписывания собой одного из компонентов системы автоматического обновления «Windows Automatic Updates». В атаках 2022 г. для маскировки управляющей инфраструктуры наряду с доменами, выдающими себя за сервисы сбора и анализа телеметрии компании «Microsoft», группировка прибегает к использованию технологии «Dynamic DNS» для сокрытия IP-адресов серверов за доменами 3 уровня в зоне «.duckdns.org».

Данные киберразведки отчетливо демонстрируют, как за 3 года APT-группировка расправила цифровые крылья, ежегодно увеличивая масштаб и частоту смены вредоносной информационной инфраструктуры, пополняя свой арсенал новыми модифицированными сэмплами «WoodyRAT» и сокращая паузы между разворачиванием IT-плацдарма и непосредственной атакой на целевые системы.

|

В качестве метрик активности использовались факты появления новых серверов и доменов в составе вредоносной инфраструктуры, изменения DNS-записей и SSL-сертификатов, компиляции новых сэмплов |

|

5 дней

между подготовкой управляющей инфраструктуры и компиляцией связанных с ней сэмплов |

|

|

33 дня

между компиляциями групп новых сэмплов |

|

|

45 дней

частота смены DNS-записей и SSL-сертификатов управляющей инфраструктуры |

Но даже профи, финансируемые государствами, допускают осечки, используя прошлогоднюю инфраструктуру и оставляя хорошо прослеживаемый уникальный след в киберпространстве. Весьма благоприятные «погодные условия» для threat-хантеров, чтобы натравить свою киберстаю на свирепого APT-хищника и в конечном итоге загнать его в капкан. Главное - тщательнее присматриваться к следам и не принять за новую особь того, кто давно обосновал в лесу свое логово.

WoodyRAT. В киберомуте трояны водятся

WoodyRAT. В киберомуте трояны водятся